¿Puede alguien hackear mi teléfono a través del Wi-Fi?

El hackeo en sí mismo es una tecnología significativamente diferente. Sin embargo, las técnicas de piratería informática crecen rápidamente, sobre todo porque los piratas informáticos siempre idean nuevas innovaciones para acceder a nuestra información y datos personales. Uno de los métodos estándar modernos de hackeo es el hackeo del Wi-Fi.

Sin embargo, el hackeo del Wi-Fi es de dos tipos: uno en el que el hacker secuestra tu Wi-Fi para su propio dispositivo. Dos (que se considera más peligroso), en el que el hacker intercepta tu Wi-Fi para acceder al dispositivo conectado.

Los hackers profesionales a veces dejan su Wi-Fi libre al público como cebo. Y así, cuando una persona conecta su teléfono o PC a esta Wi-Fi gratuita, la dirección IP de su dispositivo se registra en el router.

Cómo hackear el iPhone de alguien por Wi-Fi

Hay varias formas de hackear el iPhone de alguien a través del Wi-Fi. Una de esas formas es utilizando algunas herramientas de monitorización, como aplicaciones o software. Una de estas herramientas es ClevGuard, considerada la mejor entre las iguales.

Con ClevGuard, puede disfrutar de muchas ventajas como usuario. Sin embargo, suponga que es la primera vez que oye hablar de ClevGuard. En ese caso, deberías considerarte afortunado porque esta aplicación te proporcionará lo que necesites a la hora de hackear un dispositivo o vigilar a otra persona.

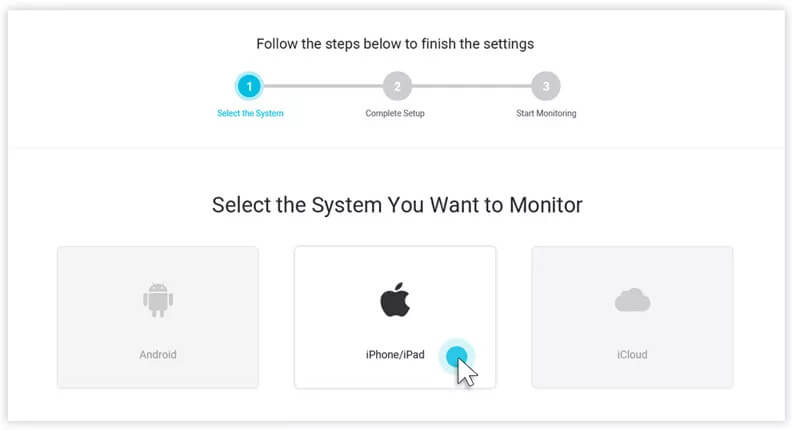

Guía simple para terminar de hackear el iPhone a través de Wi-Fi

Antes de que pueda disfrutar de las ventajas de ClevGuard, como hackear el teléfono de alguien a través del Wi-Fi, hay algunos pasos básicos que debe seguir. Eso sí, ClevGuard es una herramienta premium, por lo que es posible que tenga que adquirir algunos planes que se adapten a sus necesidades. Considere los siguientes pasos:

Paso 1. Registrar una cuenta de ClevGuard

Como en la mayoría de las comunidades premium, es necesario crear una cuenta en ClevGuard para poder disfrutar de sus increíbles funciones. Tras visitar la página de inicio, se le pedirá que se registre o cree una cuenta. A partir de aquí, proporcionará los datos necesarios antes de pasar a la siguiente fase.

Paso 2. Descargar la aplicación en el ordenador de destino

Tras el registro, el siguiente paso es descargar la aplicación en el ordenador que quieras utilizar para el hackeo. La aplicación ClevGuard también está disponible para PC, por lo que no debería tener ningún problema para colocarla en el ordenador de destino.

Paso 3. Conecta el iPhone de destino al ordenador mediante un cable USB

En este tercer paso es donde tendrás que conectar el iPhone que pretendes hackear al ordenador. Para ello, sin embargo, debes utilizar un cable USB. Además, ten en cuenta que sólo tienes que conectar el iPhone al ordenador una vez. La próxima vez, puedes controlar el iPhone con Wi-Fi sin conectarlo al ordenador.

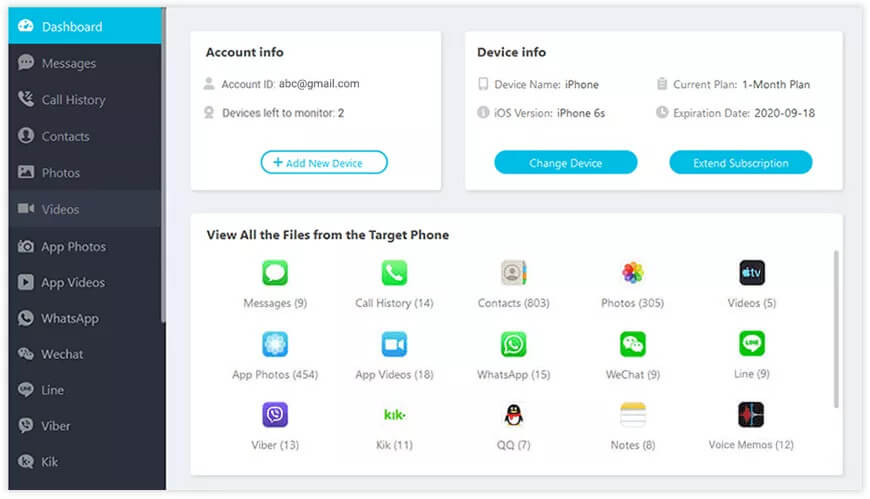

Paso 4. Supervise el iPhone objetivo en el panel de control de ClevGuard

Este es el último paso. Ahora puede supervisar fácilmente el iPhone de la persona desde el panel de control de su cuenta de ClevGuard. Puedes ver fácilmente todas las actividades del teléfono, incluido el historial de navegación de la persona.

Cómo espiar el teléfono Android a través de Wi-Fi

Los ataques Man-in-the-middle son bastante comunes en el espacio de los ataques de ciberseguridad. El MITM permite a los atacantes espiar lo que dos objetivos están comunicando. El ataque se produce entre dos hosts que se comunican legítimamente, lo que permite al atacante escuchar una conversación que se supone que no debe escuchar – de ahí viene el título de man-in-the-middle.

Tipos de ataques MITM

Hay varias formas en que un hacker puede utilizar el sistema man-in-the-middle para atacar un objetivo. A continuación se presenta una lista de los tipos más comunes de ataques MITM:

- Suplantación de identidad de la TAE

- Spoofing de mDNS

- Suplantación de DNS

Además, a continuación se presentan algunas técnicas de ataque MITM:

- Olfateando

- Inyección de paquetes

- Secuestro de sesión

- Eliminación de SSL

Cómo espiar un teléfono Android con un ataque MITM

El uso de ataques MITM para espiar los teléfonos Android se ha vuelto relativamente fácil en estos días. Los pasos son los siguientes:

Paso 1: Crear una cuenta.

Paso 2: Instalar el software en los dispositivos android de los dos anfitriones.

Paso 3: Comienza a monitorizar las actividades de los dos anfitriones, es decir, puedes leer su conversación. El ataque MITM permite actuar como la otra persona en la conversación. Básicamente, cuando A y B tienen una conversación, tú puedes ser la persona del medio. Eso significa que A creerá que eres B, y B creerá que eres A. Con esto, puedes obtener información de ambas partes simultáneamente.

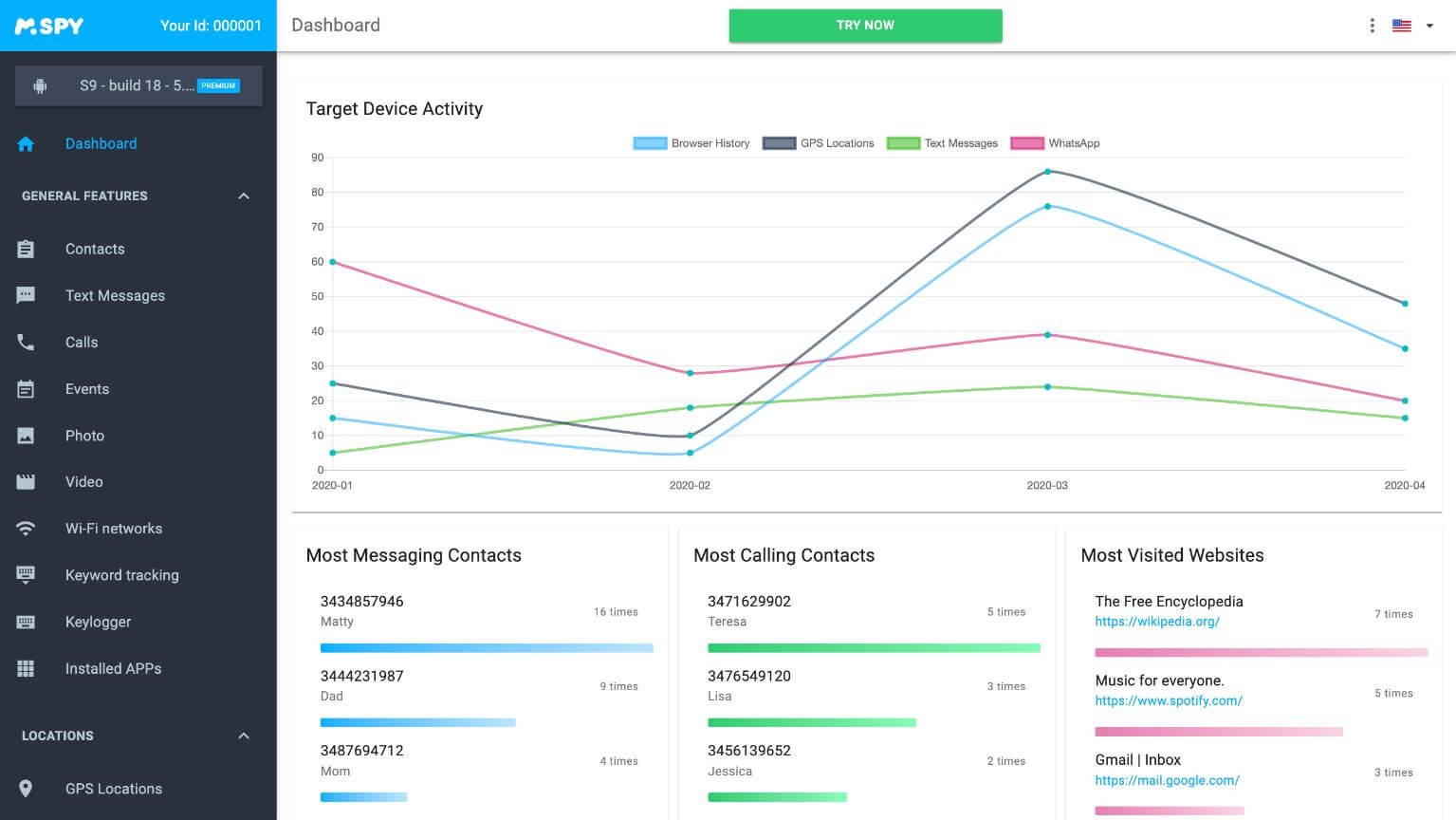

Una mejor manera de monitorear el teléfono Android: mSpy

Hay varias razones por las que mSpy es la mejor herramienta para ti si pretendes vigilar las actividades de otra persona. Con todas las fantásticas ventajas y características asociadas a mSpy, estará de acuerdo en que es el mejor software de monitorización que existe. A continuación, las razones por las que mucha gente elige mSpy:

- Rastrear y sincronizar la ubicación en tiempo real, así como proporcionar la ubicación del historial: mSpy no sólo rastreará la ubicación de su objetivo en tiempo real, sino que también proporcionará las ubicaciones de todos los lugares donde su objetivo ha estado. Todo esto se hará sin que el objetivo sepa que está ocurriendo.

- Vea los mensajes enviados, recibidos y borrados: Otra increíble ventaja de usar mSpy es que tendrás acceso a todos los mensajes que tu objetivo ha recibido y enviado; incluso los borrados estarán disponibles para que los veas. Esto significa que su objetivo no podrá ocultarle nada.

- 100% oculto con el modo robo: mSpy es 100% sigiloso. Su objetivo nunca sospechará lo que está pasando, excepto, por supuesto, si decide decírselo usted mismo. Pero además, cualquier actividad que esté haciendo o viendo a distancia permanecerá oculta para el objetivo.

- Supervise las aplicaciones de redes sociales como Instagram, Facebook, Snapchat y WhatsApp: Con mSpy, también puedes monitorear las cuentas de redes sociales de tu objetivo. Cualquier mensaje, foto o vídeo que la persona haya enviado o recibido estará disponible para ti. Aunque el objetivo los elimine, usted seguirá teniendo acceso a la información.

- Capturas de pantalla y hackeo de las cámaras del teléfono de forma remota: esta función sólo está disponible para algunas herramientas de monitorización. Con mSpy, puedes hacer capturas de pantalla de las actividades que se realizan en el dispositivo de tu objetivo. Además, puedes activar a distancia la cámara del teléfono de tu objetivo para tomar fotos a distancia.

Consejos: Cómo evitar el hackeo de teléfonos a través de Wi-Fi

Una persona promedio cree que el hackeo de Wi-Fi es sólo un proceso de un hacker que irrumpe en su red Wi-Fi. Pero el pirateo del Wi-Fi es más que eso; un pirata profesional puede utilizar el Wi-Fi para rastrear a los usuarios por su dispositivo, utilizar ataques de suplantación de identidad para comprometer las contraseñas y exponer información sobre dónde viaja o trabaja una persona. Puede reducir el riesgo de ser atacado siguiendo los siguientes pasos:

- Elimina las redes inútiles de tu lista de redes preferidas

- Mantenga su tráfico local encriptado utilizando una VPN

- Desactivar la conexión automática al unirse a las redes

- No utilizar nunca redes ocultas

- Desactivar la función WPS en los routers

- No reutilice nunca las contraseñas para el Wi-Fi

- Aislar a los clientes en su propia subred

Conclusión

Aunque el método de hackear el teléfono de alguien puede resultar extraño para una persona normal, es muy posible. Y puedes lograr tus objetivos fácilmente suscribiéndote a mSpy para facilitar la accesibilidad y poder disfrutar de otras funciones. Prueba el mSpy premium hoy mismo. Se alegrará de haber considerado esta herramienta, ya que tiene todo lo que puede necesitar en un software de monitorización.