Qualcuno può entrare nel mio telefono attraverso il Wi-Fi?

L’hacking in sé è una tecnologia significativamente diversa. Tuttavia, le tecniche di hacking stanno crescendo rapidamente, soprattutto perché gli hacker escogitano sempre nuove innovazioni per accedere alle nostre informazioni e ai nostri dati personali. Uno dei moderni metodi standard di hacking è l’hacking del Wi-Fi.

L’hacking Wi-Fi, tuttavia, è di due tipi: uno in cui l’hacker dirotta il Wi-Fi verso il proprio dispositivo. Due (considerate più pericolose), in cui l’hacker intercetta il vostro Wi-Fi per accedere al dispositivo collegato.

Gli hacker professionisti a volte lasciano il loro Wi-Fi libero al pubblico come esca. Così, quando una persona collega il proprio telefono o PC a questo Wi-Fi gratuito, l’indirizzo IP del dispositivo viene registrato nel router.

Come violare l’iPhone di qualcuno tramite Wi-Fi

Ci sono vari modi per entrare nell’iPhone di qualcuno attraverso il Wi-Fi. Uno di questi modi è l’utilizzo di strumenti di monitoraggio, come applicazioni o software. Uno di questi strumenti è ClevGuard, considerato il migliore tra gli altri.

Con ClevGuard, l’utente può godere di molti vantaggi. Tuttavia, supponiamo che sentiate parlare di ClevGuard per la prima volta. In questo caso, dovreste considerarvi fortunati perché questa applicazione vi fornirà tutto ciò di cui avete bisogno quando si tratta di hackerare un dispositivo o di monitorare qualcun altro.

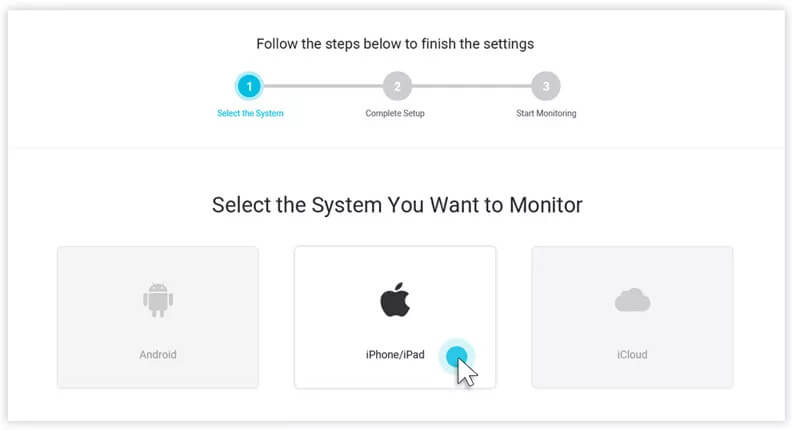

Guida semplice per terminare l’hacking dell’iPhone attraverso il Wi-Fi

Prima di poter sfruttare i vantaggi di ClevGuard, come ad esempio l’hacking del telefono di qualcuno attraverso il Wi-Fi, è necessario eseguire alcune operazioni di base. ClevGuard è uno strumento premium, quindi potrebbe essere necessario acquistare alcuni piani adatti alle proprie esigenze. Considerate i seguenti passaggi:

Passo 1. Registrazione di un account ClevGuard

Come per la maggior parte delle altre comunità premium, è necessario creare un account con ClevGuard per poter usufruire delle sue incredibili funzionalità. Dopo aver visitato la homepage, vi verrà chiesto di iscrivervi o di creare un account. A questo punto, si forniranno i dettagli necessari prima di passare alla fase successiva.

Passo 2. Scaricare l’applicazione sul computer di destinazione

Dopo la registrazione, il passo successivo è scaricare l’applicazione sul computer che si desidera utilizzare per l’hacking. L’applicazione ClevGuard è disponibile anche per PC, quindi non dovreste avere problemi a installarla sul computer di destinazione.

Passaggio 3. Collegare l’iPhone di destinazione al computer tramite un cavo USB.

In questa terza fase dovrete collegare l’iPhone che intendete hackerare al computer. A tal fine, tuttavia, è necessario utilizzare un cavo USB. Inoltre, è necessario collegare l’iPhone al computer una sola volta. La volta successiva, è possibile monitorare l’iPhone con il Wi-Fi senza collegarlo al computer.

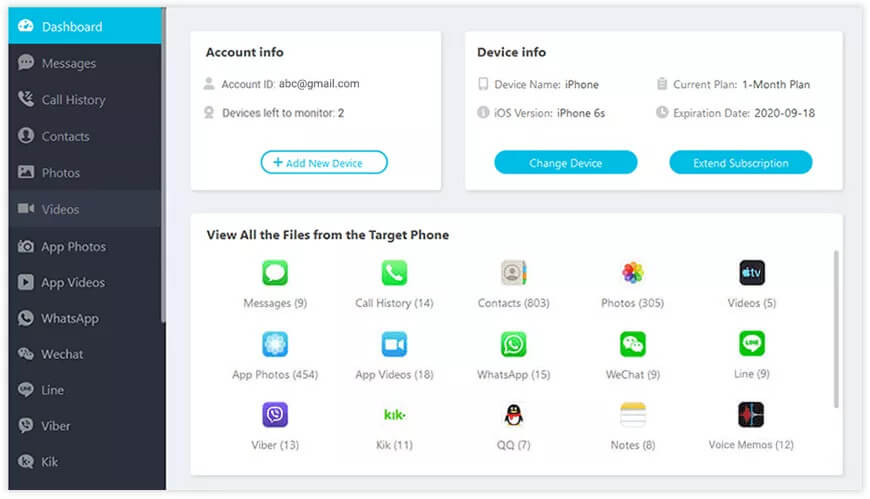

Passaggio 4. Monitoraggio dell’iPhone di destinazione su ClevGuard Dashboard

Questa è la fase finale. Ora è possibile monitorare facilmente l’iPhone della persona dalla dashboard del proprio account ClevGuard. È possibile visualizzare facilmente tutte le attività sul telefono, compresa la cronologia del browser della persona.

Come spiare un telefono Android tramite Wi-Fi

Gli attacchi Man-in-the-middle sono piuttosto comuni nello spazio degli attacchi di cybersecurity. Il MITM consente agli aggressori di origliare ciò che due obiettivi stanno comunicando. L’attacco si inserisce tra due host che comunicano legittimamente, consentendo all’aggressore di ascoltare una conversazione che non avrebbe dovuto ascoltare: da qui il titolo di man-in-the-middle.

Tipi di attacchi MITM

Esistono vari modi in cui un hacker può utilizzare il sistema man-in-the-middle per attaccare un obiettivo. Di seguito sono elencati i tipi più comuni di attacchi MITM:

- Spoofing APR

- Spoofing mDNS

- Spoofing DNS

Inoltre, di seguito sono riportate alcune tecniche di attacco MITM:

- Annusare

- Iniezione di pacchetti

- Dirottamento di sessione

- Spogliazione SSL

Come spiare un telefono Android con un attacco MITM

L’utilizzo di attacchi MITM per spiare i telefoni Android è diventato relativamente facile in questi giorni. I passi da seguire sono i seguenti:

Passo 1: creare un account.

Fase 2: installare il software sui dispositivi Android dei due host.

Fase 3: iniziare a monitorare le attività dei due host, ovvero leggere le loro conversazioni. L’attacco MITM consente di agire come l’altra persona nella conversazione. In pratica, quando A e B stanno conversando, voi potete essere la persona di mezzo. Ciò significa che A penserà che voi siete B e B crederà che voi siete A. In questo modo, potete ottenere informazioni da entrambe le parti contemporaneamente.

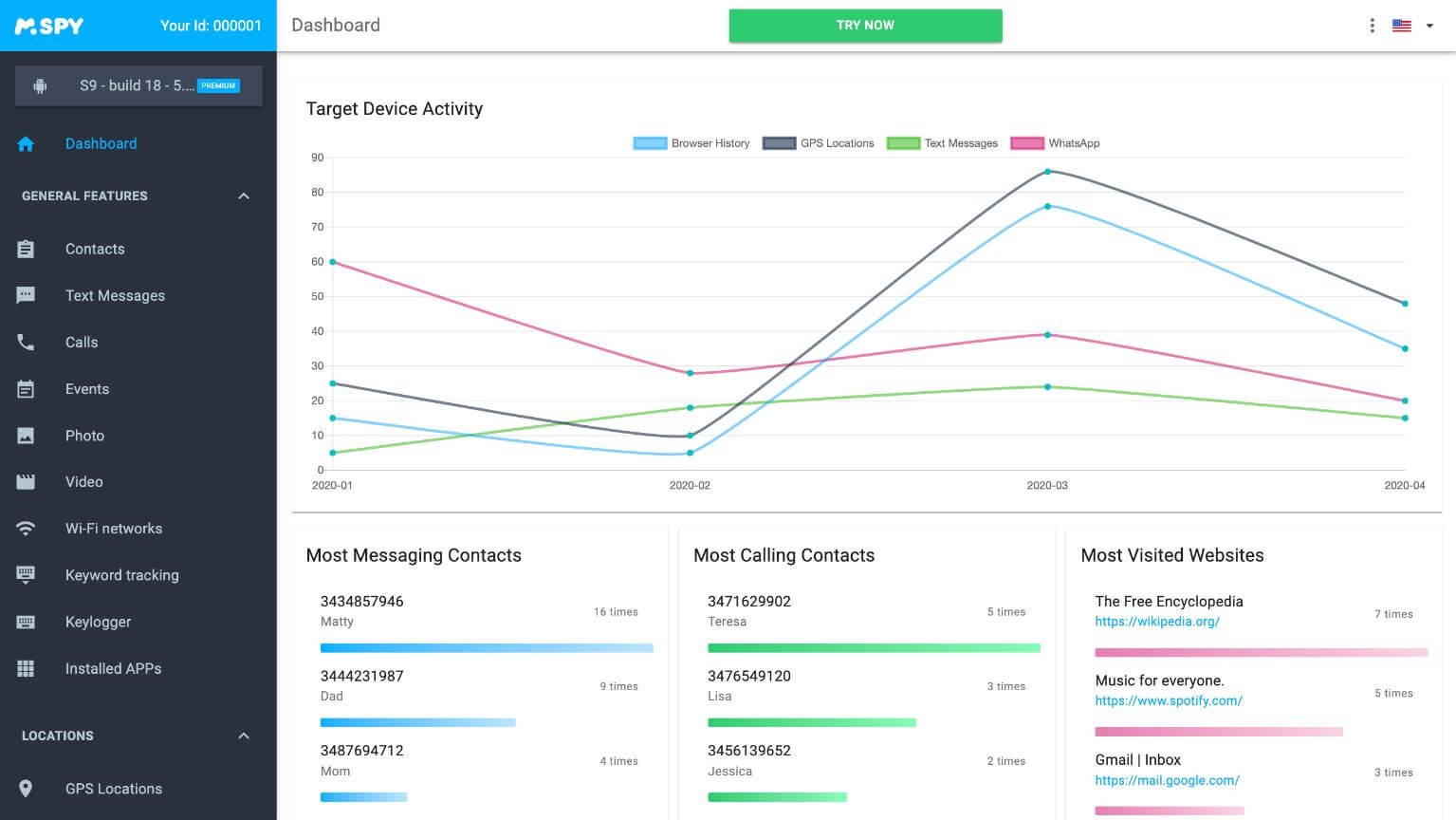

Un modo migliore per monitorare il telefono Android: mSpy

Ci sono vari motivi per cui mSpy è lo strumento migliore per voi se intendete monitorare le attività di qualcun altro. Con tutti i fantastici vantaggi e le caratteristiche associate a mSpy, converrete che si tratta del miglior software di monitoraggio esistente. Ecco i motivi per cui molte persone scelgono mSpy:

- Traccia e sincronizza la posizione in tempo reale e fornisce la cronologia delle posizioni: mSpy non solo traccia la posizione dell’obiettivo in tempo reale, ma fornisce anche le posizioni di tutti i luoghi in cui l’obiettivo è stato. Tutto ciò avverrà senza che l’obiettivo si accorga di quanto sta accadendo.

- Vedere i messaggi inviati, ricevuti e cancellati: Un altro incredibile vantaggio dell’uso di mSpy è che avrete accesso a tutti i messaggi che il vostro obiettivo ha ricevuto e inviato; anche quelli cancellati saranno disponibili per voi. Ciò significa che il vostro obiettivo non potrà nascondervi nulla.

- 100% nascosto con la modalità “steal”: mSpy è al 100% stealth. Il vostro obiettivo non sospetterà mai cosa sta succedendo, a meno che, naturalmente, non decidiate di dirlo voi stessi alla persona. Ma a parte questo, qualsiasi attività si stia facendo o visualizzando in remoto rimarrà nascosta all’obiettivo.

- Monitorate le app dei social media come Instagram, Facebook, Snapchat e WhatsApp: Con mSpy, potete anche monitorare gli account dei social media del vostro obiettivo. Qualsiasi messaggio, foto o video inviato o ricevuto dalla persona sarà disponibile per voi. Anche se l’obiettivo li cancella, avrete comunque accesso alle informazioni.

- Catturare schermate e hackerare le telecamere del telefono da remoto: questa funzione è disponibile solo per alcuni strumenti di monitoraggio. Con mSpy, è possibile effettuare screenshot delle attività in corso sul dispositivo dell’obiettivo. Inoltre, è possibile attivare a distanza la fotocamera del telefono dell’obiettivo per scattare foto a distanza.

Suggerimenti: Come prevenire l’hacking del telefono attraverso il Wi-Fi

Una persona comune crede che l’hacking Wi-Fi sia solo un processo di intrusione di un hacker nella propria rete Wi-Fi. Ma l’hacking Wi-Fi è molto più di questo: un hacker professionista può utilizzare il Wi-Fi per rintracciare gli utenti in base al loro dispositivo, utilizzare attacchi di phishing per compromettere le password e rivelare informazioni sui luoghi in cui una persona viaggia o lavora. Potete ridurre il rischio di subire un attacco seguendo le indicazioni riportate di seguito:

- Rimuovere le reti inutili dall’elenco delle reti preferite

- Mantenete il vostro traffico locale criptato utilizzando una VPN

- Disattivare la connessione automatica quando ci si unisce alle reti

- Non utilizzare mai reti nascoste

- Disattivare la funzionalità WPS sui router

- Non riutilizzate mai le password per il Wi-Fi

- Isolare i client nella propria sottorete

Conclusione

Anche se il metodo di hackeraggio del telefono di qualcuno può essere estraneo a una persona media, è molto possibile. Potete raggiungere facilmente i vostri obiettivi abbonandovi a mSpy per avere una maggiore accessibilità e la possibilità di usufruire di altre funzioni. Provate oggi stesso mSpy premium. Sarete contenti di aver preso in considerazione questo strumento, perché ha tutto ciò che vi serve in un software di monitoraggio.