Kann sich jemand über Wi-Fi in mein Telefon hacken?

Das Hacken selbst ist eine ganz andere Technologie. Die Hacking-Techniken nehmen jedoch rapide zu, zumal die Hacker immer neue Innovationen entwickeln, um an unsere persönlichen Informationen und Daten zu gelangen. Eine der modernen Standardmethoden des Hackings ist das Wi-Fi-Hacking.

Beim Wi-Fi-Hacking gibt es jedoch zwei Arten: Bei der einen Variante hackt der Hacker Ihr Wi-Fi für sein eigenes Gerät. Bei der zweiten Variante (die als gefährlicher gilt) fängt der Hacker Ihr Wi-Fi ab, um Zugriff auf das verbundene Gerät zu erhalten.

Professionelle Hacker lassen manchmal ihr WLAN als Köder für die Öffentlichkeit frei. Wenn also eine Person ihr Telefon oder ihren PC mit diesem kostenlosen WLAN verbindet, wird die IP-Adresse ihres Geräts im Router registriert.

Wie man das iPhone einer anderen Person per Wi-Fi hackt

Es gibt verschiedene Möglichkeiten, sich über Wi-Fi in das iPhone einer anderen Person zu hacken. Eine dieser Möglichkeiten ist der Einsatz von Überwachungsinstrumenten, wie Apps oder Software. Ein solches Werkzeug ist ClevGuard, das als das beste unter Gleichen gilt.

Mit ClevGuard können Sie als Nutzer viele Vorteile genießen. Nehmen wir jedoch an, Sie hören zum ersten Mal von ClevGuard. In diesem Fall sollten Sie sich glücklich schätzen, denn diese App bietet Ihnen alles, was Sie brauchen, wenn es darum geht, ein Gerät zu hacken oder jemanden zu überwachen.

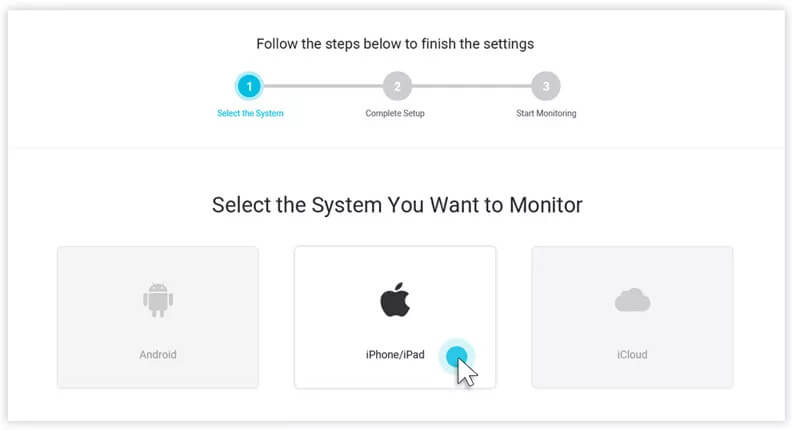

Einfache Anleitung zum Beenden des Hackens des iPhone über Wi-Fi

Bevor Sie in den Genuss der Vorteile von ClevGuard kommen – wie z. B. das Hacken des Telefons einer anderen Person über Wi-Fi– müssen Sie zunächst einige grundlegende Schritte unternehmen. Beachten Sie, dass ClevGuard ein Premium-Tool ist, so dass Sie möglicherweise einige Pläne erwerben müssen, die Ihren Bedürfnissen entsprechen. Beachten Sie die folgenden Schritte:

Schritt 1. Ein ClevGuard-Konto registrieren

Wie bei den meisten anderen Premium-Communities müssen Sie ein Konto bei ClevGuard erstellen, bevor Sie die unglaublichen Funktionen nutzen können. Nach dem Besuch der Homepage werden Sie aufgefordert, sich zu registrieren oder ein Konto anzulegen. Hier machen Sie die erforderlichen Angaben, bevor Sie zum nächsten Schritt übergehen.

Schritt 2. Laden Sie die App auf den Zielcomputer herunter

Nach der Registrierung müssen Sie die Anwendung auf den Computer herunterladen, den Sie für das Hacking verwenden möchten. Die ClevGuard-Anwendung ist auch für den PC verfügbar, so dass Sie keine Probleme haben sollten, sie auf dem Zielcomputer zu installieren.

Schritt 3. Verbinden Sie das Ziel-iPhone über ein USB-Kabel mit dem Computer

In diesem dritten Schritt müssen Sie das iPhone, das Sie hacken möchten, mit dem Computer verbinden. Dazu müssen Sie jedoch ein USB-Kabel verwenden. Beachten Sie auch, dass Sie das iPhone nur einmal mit dem Computer verbinden müssen. Beim nächsten Mal können Sie das iPhone mit Wi-Fi überwachen, ohne es mit dem Computer zu verbinden.

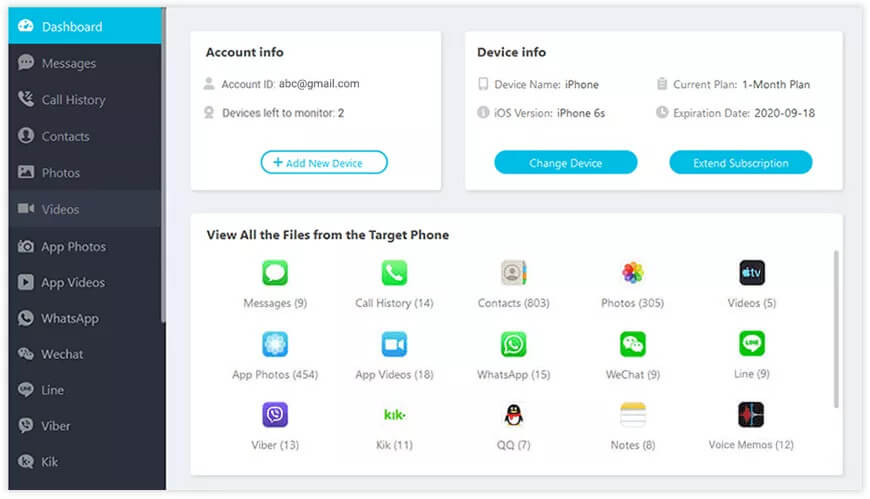

Schritt 4. Ziel-iPhone auf ClevGuard Dashboard überwachen

Dies ist der letzte Schritt. Jetzt können Sie das iPhone der Person ganz einfach über das Dashboard Ihres ClevGuard-Kontos überwachen. Sie können alle Aktivitäten auf dem Telefon, einschließlich des Browserverlaufs der Person, problemlos einsehen.

Android-Telefon über Wi-Fi ausspionieren

Man-in-the-middle-Angriffe sind im Bereich der Cybersicherheit recht häufig. Der MITM ermöglicht es Angreifern, die Kommunikation zwischen zwei Zielen zu belauschen. Der Angriff findet zwischen zwei legitim kommunizierenden Hosts statt und ermöglicht es dem Angreifer, ein Gespräch zu belauschen, das er eigentlich nicht belauschen sollte – daher auch der Name Man-in-the-Middle.

Arten von MITM-Angriffen

Es gibt verschiedene Möglichkeiten, wie ein Hacker das Man-in-the-Middle-System nutzen kann, um ein Ziel anzugreifen. Im Folgenden werden die häufigsten Arten von MITM-Angriffen aufgeführt:

- APR-Spoofing

- mDNS-Spoofing

- DNS-Spoofing

Im Folgenden werden einige MITM-Angriffstechniken beschrieben:

- Schnüffeln

- Paket-Injektion

- Session Hijacking

- SSL-Stripping

Android-Handy mit MITM-Angriff ausspionieren

MITM-Angriffe zum Ausspionieren von Android-Telefonen sind heutzutage relativ einfach geworden. Die folgenden Schritte sind zu beachten:

Schritt 1: Erstellen Sie ein Konto.

Schritt 2: Installieren Sie die Software auf den Android-Geräten der beiden Hosts.

Schritt 3: Beginnen Sie, die Aktivitäten der beiden Hosts zu überwachen, d. h. Sie können ihre Gespräche mitlesen. MITM-Angriffe ermöglichen es Ihnen, sich wie die andere Person im Gespräch zu verhalten. Wenn A und B ein Gespräch führen, können Sie im Grunde genommen die Mittelperson sein. Das bedeutet, dass A Sie für B hält und B Sie für A. Auf diese Weise können Sie von beiden Parteien gleichzeitig Informationen erhalten.

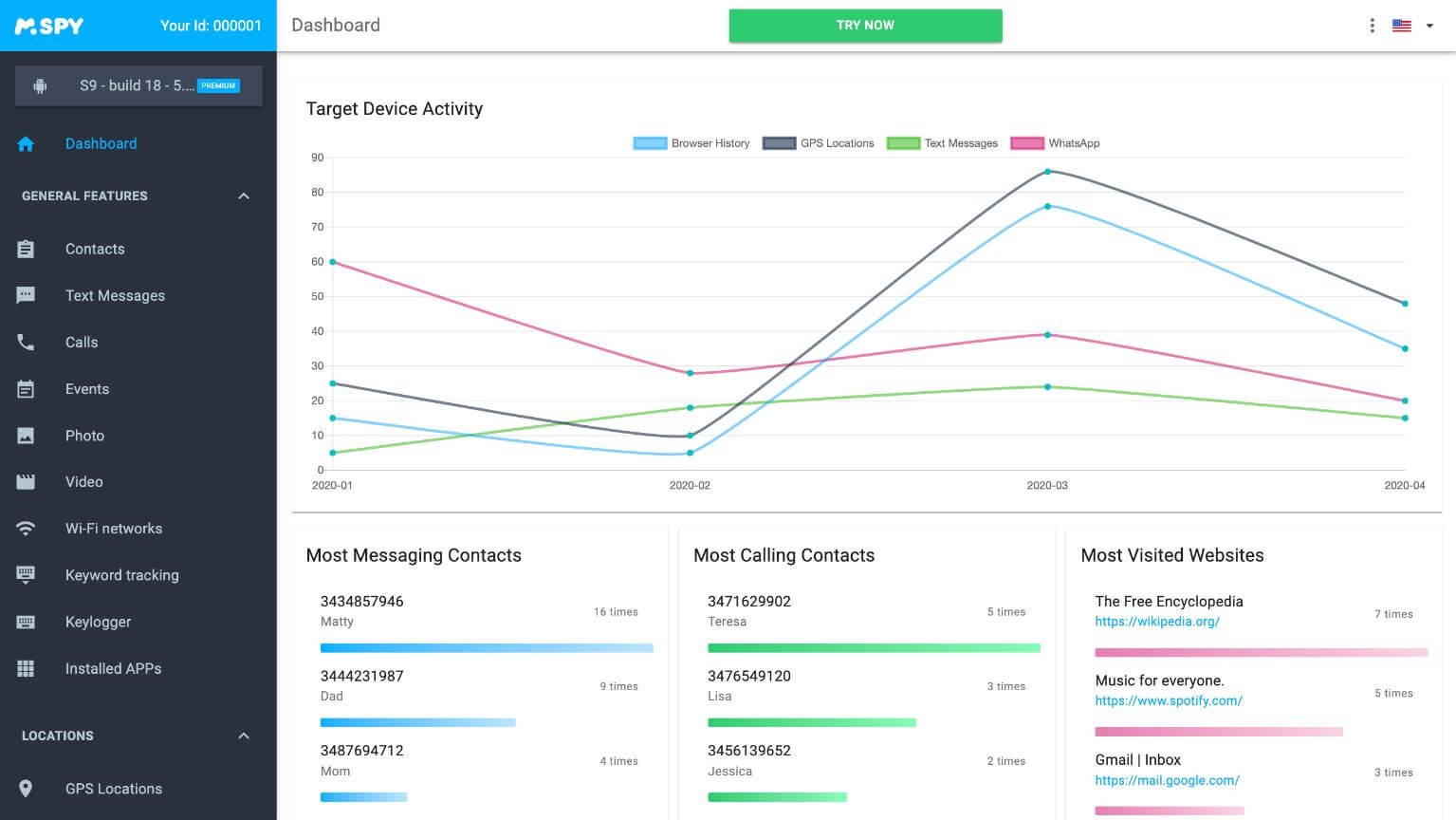

Ein besserer Weg zur Überwachung von Android-Handys: mSpy

Es gibt verschiedene Gründe, warum mSpy das beste Tool für Sie ist, wenn Sie beabsichtigen, die Aktivitäten einer anderen Person zu überwachen. Mit all den fantastischen Vorteilen und Funktionen, die mit mSpy verbunden sind, werden Sie zustimmen, dass es die beste Überwachungssoftware ist, die es gibt. Im Folgenden finden Sie die Gründe, warum sich viele Menschen für mSpy entscheiden:

- Verfolgen und synchronisieren Sie den Standort in Echtzeit und stellen Sie den Standort der Vergangenheit zur Verfügung: mSpy verfolgt nicht nur den Standort Ihres Ziels in Echtzeit, sondern stellt auch die Standorte aller Orte bereit, an denen Ihr Ziel gewesen ist. All dies geschieht, ohne dass die Zielperson jemals davon erfährt.

- Sehen Sie gesendete, empfangene und gelöschte Nachrichten: Ein weiterer unglaublicher Vorteil der Verwendung von mSpy ist, dass Sie Zugang zu allen Nachrichten haben, die Ihre Zielperson empfangen und gesendet hat; sogar die gelöschten Nachrichten sind für Sie einsehbar. Das bedeutet, dass Ihre Zielperson nichts vor Ihnen verbergen kann.

- 100% versteckt mit Steal-Modus: mSpy ist 100% stealth. Ihre Zielperson wird nie einen Verdacht schöpfen, es sei denn, Sie beschließen, es der Person selbst zu sagen. Aber abgesehen davon bleiben alle Aktivitäten, die Sie aus der Ferne durchführen oder ansehen, dem Ziel verborgen.

- Überwachen Sie Social-Media-Apps wie Instagram, Facebook, Snapchat und WhatsApp: Mit mSpy können Sie auch die Social-Media-Konten Ihrer Zielperson überwachen. Alle von der Person gesendeten oder empfangenen Nachrichten, Fotos oder Videos sind für Sie verfügbar. Selbst wenn die Zielperson sie löscht, haben Sie immer noch Zugriff auf die Informationen.

- Erfassen Sie Screenshots und hacken Sie die Telefonkameras aus der Ferne: Diese Funktion steht nur wenigen Überwachungstools zur Verfügung. Mit mSpy können Sie Screenshots von den Aktivitäten auf dem Gerät Ihrer Zielperson erstellen. Außerdem können Sie die Kamera des Zieltelefons aus der Ferne aktivieren, um aus der Ferne Fotos zu machen.

Tipps: Wie man das Hacken von Telefonen über Wi-Fi verhindert

Eine Durchschnittsperson glaubt, dass Wi-Fi-Hacking nur ein Vorgang ist, bei dem ein Hacker in ihr Wi-Fi-Netzwerk eindringt. Aber Wi-Fi-Hacking ist mehr als das: Ein professioneller Hacker kann Wi-Fi nutzen, um Benutzer anhand ihres Geräts zu verfolgen, Phishing-Angriffe einzusetzen, um Passwörter zu kompromittieren und Informationen darüber preiszugeben, wo eine Person reist oder arbeitet. Sie können Ihr Risiko, angegriffen zu werden, verringern, indem Sie die folgenden Schritte befolgen:

- Entfernen Sie unbrauchbare Netzwerke aus der Liste Ihrer bevorzugten Netzwerke

- Verschlüsseln Sie Ihren lokalen Datenverkehr mit Hilfe eines VPN

- Deaktivieren der automatischen Verbindung beim Verbinden mit Netzwerken

- Verwenden Sie niemals versteckte Netzwerke

- Deaktivieren der WPS-Funktionalität auf Routern

- Niemals Passwörter für Wi-Fi wiederverwenden

- Isolierung von Clients auf ihr eigenes Subnetz

Fazit

Auch wenn die Methode, sich in das Telefon eines anderen zu hacken, einem Durchschnittsmenschen fremd sein mag, ist es sehr wohl möglich. Und Sie können Ihre Ziele ganz einfach erreichen, indem Sie ein Abonnement bei mSpy abschließen, um leichteren Zugang und die Möglichkeit zu haben, weitere Funktionen zu nutzen. Testen Sie mSpy premium noch heute. Sie werden froh sein, dass Sie dieses Tool in Betracht ziehen, denn es bietet alles, was Sie von einer Überwachungssoftware erwarten.